Alors qu’à un moment donné, les appareils Apple étaient considérés comme à l’abri des vulnérabilités, l’une des principales raisons pour lesquelles ils étaient considérés comme «sûrs» est que les pirates ne les ciblaient pas autant, car ils n’étaient pas aussi populaires. Maintenant qu’ils sont plus populaires, ils sont plus vulnérables. De plus, les chercheurs ont découvert que les iPhones ne sont même pas sûrs lorsqu’ils sont éteints. La puce qui contrôle Bluetooth rend les iPhones vulnérables aux logiciels malveillants même lorsqu’ils sont éteints.

La recherche montre la vulnérabilité de l’iPhone

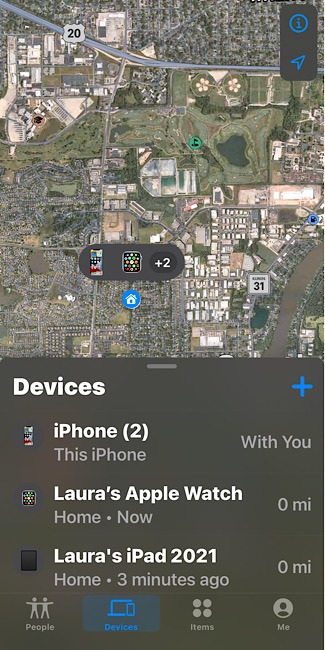

Vous étiez probablement heureux de constater qu’un changement d’iOS 15 vous permettait d’utiliser la fonction Localiser même lorsque votre téléphone est éteint. Mais lorsque vous vous arrêtez pour y penser, comment votre téléphone peut-il être découvert lorsqu’il est éteint ? La réponse est qu’il n’est pas vraiment complètement éteint, il est donc toujours vulnérable.

La puce Bluetooth à l’intérieur d’un iPhone lui permet d’utiliser Find My et d’autres fonctionnalités même lorsqu’il est éteint. Mais la puce n’a aucun moyen de signer numériquement ou de crypter le micrologiciel.

Chercheurs à l’Université technique de Darmstadt en Allemagne ont compris comment exploiter la fonctionnalité iPhone. Ils ont imaginé un moyen d’exécuter des logiciels malveillants sur les iPhones lorsqu’ils sont éteints. Un attaquant exécutant le micrologiciel malveillant peut suivre l’emplacement d’un iPhone et exécuter d’autres fonctionnalités, le tout pendant que les puces sont en mode basse consommation.

Il convient de noter que le mode basse consommation dont il est question ici est différent du mode basse consommation qui conserve votre batterie dans iOS. Le mode basse consommation (LPM) des puces permet à la communication en champ proche (NFC), à l’ultra large bande et au Bluetooth de fonctionner même si vous éteignez votre téléphone ou s’il meurt. Il fonctionnera encore 24 heures.

« L’implémentation actuelle de LPM sur les iPhones d’Apple est opaque et ajoute de nouvelles menaces », ont écrit les chercheurs dans un article récemment publié. « Étant donné que la prise en charge de LPM est basée sur le matériel de l’iPhone, elle ne peut pas être supprimée avec les mises à jour du système. Ainsi, cela a un effet durable sur le modèle de sécurité global d’iOS.

« La conception des fonctionnalités LPM semble être principalement axée sur la fonctionnalité, sans tenir compte des menaces extérieures aux applications prévues », ont ajouté les chercheurs. « Find My après la mise hors tension transforme les iPhones éteints en dispositifs de suivi de par leur conception, et les implémentations dans le micrologiciel Bluetooth sont [sic] pas protégé contre la manipulation.

En d’autres termes, les chercheurs pensent qu’Apple a ajouté cela à iOS 15 pour permettre aux utilisateurs de trouver leurs iPhones lorsqu’ils sont éteints et d’autres fonctions sans tenir compte de la vulnérabilité supplémentaire.

Au-delà de la recherche

Maintenant que la recherche vous a inquiété, vous pouvez vous reposer un peu plus tranquillement en sachant qu’ils ont dû utiliser des iPhones jailbreakés pour rendre les attaques de logiciels malveillants efficaces. Vous n’avez donc pas de souci avec cet exploit particulier, mais il est toujours utile de savoir que les puces des iPhones les rendent vulnérables aux logiciels malveillants, même lorsqu’ils sont éteints.

Après tout, il peut y avoir d’autres vulnérabilités que ces chercheurs n’ont pas découvertes. Et ces types d’infections par des logiciels malveillants sont difficiles à détecter.

Il est juste important de savoir que votre iPhone n’est pas aussi sûr dans iOS 15 que vous le pensiez. Bien qu’il soit utile que vous puissiez le trouver même si la batterie meurt après l’avoir égarée, cette fonctionnalité la rend également moins sûre.

Si vous n’utilisez pas d’iPhone, votre appareil pourrait toujours être vulnérable : « Les attaques matérielles et logicielles similaires à celles décrites se sont avérées pratiques dans un environnement réel, de sorte que les sujets abordés dans ce document sont opportuns et pratiques. » a déclaré John Loucaides, vice-président senior de la société de sécurité du micrologiciel Eclypsium. « C’est typique pour chaque appareil. Les fabricants ajoutent constamment des fonctionnalités, et chaque nouvelle fonctionnalité s’accompagne d’une nouvelle surface d’attaque.